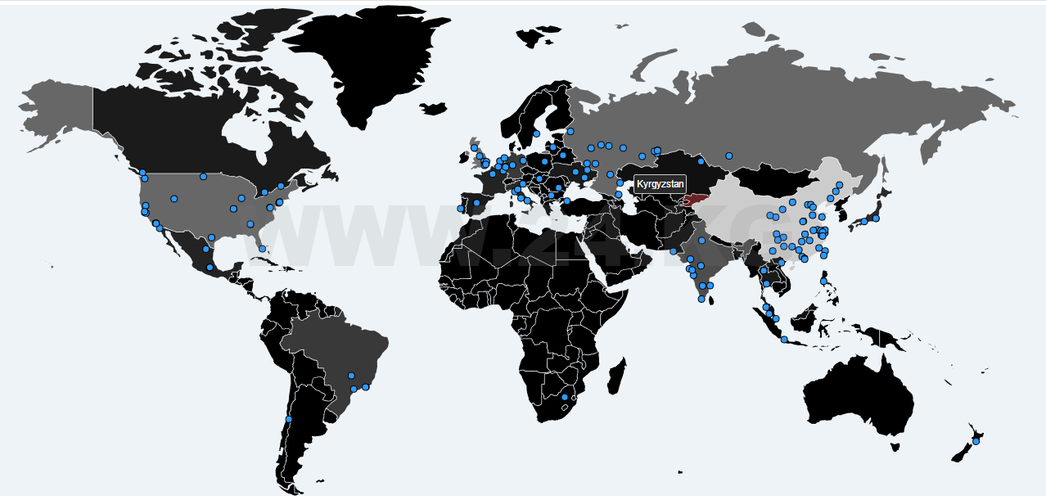

В конце прошедшей недели, утром 12 мая, виртуальный мир содрогнулся: во многих странах вирус-вымогатель WanaCrypt0r 2.0 (aka WCry) атаковал компьютеры.

Первыми под удар попали больницы Британии и крупнейшие компании в сфере телекоммуникаций и газоснабжения Испании. Как сообщили СМИ, зафиксировано более 300 тысяч заражений в 150 странах. Разработчики антивирусов уже признали происходящее масштабной хакерской атакой.

По мнению экспертов, это типичный вирус-вымогатель, попадающий на компьютеры через почтовые сервисы, со спамом. При открытии письма активируется программа, шифрующая все файлы на жестком диске, а на рабочем столе появляется предложение отправить на некий счет определенную сумму в биткоинах. Кстати, о вредоносной программе было известно еще в феврале, но это самый мощный ее штамм.

Мировой вымогатель

Что интересно, целью злоумышленников в большей степени оказались целые организации, и основной удар, как сообщается, пришелся на госорганы России (заражениям подверглись и компьютеры российского МВД, и сотового оператора «Мегафон»), Украины и Тайваня. Проанализировав ситуацию с кибератакой в РФ, эксперты приходят к выводу, что не все так просто: атаке подверглись именно компьютеры силовиков и стратегических ведомств, на защиту и усовершенствование которых тратятся немалые средства. Обычный вирус-вымогатель проникнуть в системы вряд ли смог бы.

В этот день также была атакована и общероссийская база Федеральной информационной системы регистрации (ФИСМ), что оставалось незамеченным в течение 40–45 минут.

А теперь давайте предположим, что данный вирус — всего лишь пробный шар для проверки оперативности местных IT-специалистов и того, насколько надежно защищены государственные системы. Имеет ли право на существование такая версия? Почему нет?

Тем более что интерактивная карта заражения вирусом показала: рабочие станции Кыргызстана не стали исключением. По последним данным, пострадал компьютер компании ОсОО «Тридас», принадлежащего супруге депутата Жогорку Кенеша Акылбека Жапарова. Информацию ИА «24.kg» подтвердили в компании.

Пробный шар

Осенью Кыргызстан ожидают главные выборы страны: граждане выберут очередного президента. На недавней презентации информационно-избирательной системы (ИИС) глава ЦИК Нуржан Шайлдабекова сообщила, что новая избирательная система смогла свести на нет возможную фальсификацию выборов. Она особо отметила работу избирательной системы — внедрение биометрии и АСУ.

Система существует в бесконтактном автоматическом режиме. Сервер служит для получения информации с 2,5 тысячи участков, он не формирует итоги выборов.

Нуржан Шайлдабекова

Председатель Центризбиркома призналась и в том, что в межвыборный период на серверы ЦИК совершались хакерские атаки, но нынешний уровень защиты позволил защитить их. Глава ведомства предположила, что была пробная попытка взлома — насколько это возможно сделать в день выборов. Нуржан Шайлдабекова со стойкостью партизана молчала, имеют ли она и члены Центризбиркома доступ к серверному оборудованию, но признала, что у двоих сотрудников такое право есть.

Вообще многие ошибочно полагают, что для того чтобы вмешаться в работу ИИС, необходимо физическое присутствие человека в серверной. Вот и в ЦИК для того, чтобы продемонстрировать оборудование, издали приказ о формировании комиссии из числа представителей СМИ. Громко огласив фамилии ее членов, аппаратчики повели их в заветное помещение, но строго-настрого запретили брать с собой мобильные телефоны и камеры. Журналистам также продемонстрировали журнал учета посещений обители информации.

Для изменения работы системы, а также для того, чтобы полностью парализовать ее, совсем не обязательно заходить в эту особо охраняемую комнату.

И всевозможные хакерские атаки на серверы госорганов — тому доказательство.

Тренировочные сборы?

Кстати, далеко за примерами ходить не нужно. За день до презентации Центризбиркома ИА «24.kg» сообщило о том, что правительственный портал электронного обращения граждан kattar.kg взломан, а база данных сайта удалена. Представляете, удалили обращения граждан с правительственного портала!

В пресс-службе аппарата правительства добавили, что «силами сотрудников отдела писем и приема граждан, а также специалистов Управления делами президента и правительства КР не удалось устранить проблемы». Это что же за IT-специалисты в стратегических ведомствах? А эффектный взлом сайта Госкомитета национальной безопасности не забыли?

Кстати, отечественные сайты в основном взламывают хакеры из Турции, стран Ближнего Востока, Европы, и вычислить их точное местоположение под силу разве что спецслужбам или таким же хакерам, как они. О наших спецслужбах в этой ситуации промолчим. Кибергении не только взломали сайт кыргызских спецслужб — они поглумились над ними, разместив изображение вооруженного мужчины и флаг Рабочей партии Курдистана.

Не выдержали в свое время хакерских атак сайты МВД, Национального олимпийского комитета, правительственных изданий «Кыргыз Туусу» и «Слово Кыргызстана», правозащитного движения «Бир дуйно — Кыргызстан», Международного университета «Ататюрк-Алатоо», автосалонов, консалтинговых компаний, интернет-магазинов и других организаций.

По мнению директора по IT-аудиту международной компании Baker Tilly Bishkek Владислава Ткачева, прежде чем говорить об обеспечении госорганов соответствующим уровнем информационной безопасности, необходимо уточнить, каким именно требованиям этот уровень соответствует.

На кого равняться будем?

«В правовом поле КР, к сожалению, отсутствуют значимые законодательные требования, которые могли бы предъявляться госорганам и их информационным системам, в которых обрабатывается или хранится критическая информация», — рассказал ИА «24.kg» эксперт.

По его мнению, это одна из причин, почему уровень информационной безопасности в стране чрезвычайно низок, а его повышению не уделяется должного внимания.Ни в Административном, ни в Уголовном кодексах КР нет ответственности за ненадлежащее обеспечение информационной безопасности (ИБ). Или за неподобающее хранение данных, приведших к их утрате, недоступности или разглашению.

Владислав Ткачев

С другой стороны, существует международный опыт в оценке рисков, управлении процессами ИБ и защиты данных, в рамках которого уже разработаны все необходимые стандарты, рекомендации, лучшие практики и требования. Более того, все эти решения регулярно пересматриваются, дополняются и совершенствуются в зависимости от изменяющегося ландшафта киберугроз в мире.

«Коммерческие компании, не дожидаясь принятия НПА в данной сфере, уже давно используют этот опыт, внедряя передовые процессы и требования по защите своих данных. И, как показывает статистика, коммерческий сектор сделал правильный выбор. Говоря о безопасности госорганов и их систем, необходимо понять, каким требованиям они соответствуют. И исходя из этого делать вывод об уровне защищенности наших с вами данных», — добавил Владислав Ткачев.

Госорган должен пройти добровольную сертификацию на соответствие требованиям того или иного международного стандарта (например, ISO/IEC 27001:2013) или получить заключение независимого аудитора о соответствии таковым требованиям.

Противоядие

По мнению Ткачева, ИБ — это не результат, это процесс, и недостаточно купить дорогостоящее оборудование по защите данных, установить антивирус и — в лучшем случае — разработать несколько документов по информационной безопасности. А именно так все и происходит: тратятся деньги, руководство отмечает, что пункт плана «Повышение ИБ» выполнен, и на этом все останавливается.

Владислав Ткачев считает, что в первую очередь необходимо создать условия, при которых работа всех без исключения производственных процессов становится подчиненной целям обеспечения ИБ. Также следует обеспечивать постоянный контроль за тем, что процессы работают и работают правильно. И, наконец, постоянно оценивать и переоценивать риски, принимать меры к их снижению до допустимого уровня.

«К примеру, дорогое решение по предотвращению утечек данных будет абсолютно бесполезным, если за 2–3 тысячи сомов можно подкупить оператора и получить всю необходимую информацию без хакерской атаки и взлома системы. Или другой пример: проникновение вирусов в сети госорганов становится возможным, когда чиновники и госслужащие собственноручно запускают вложенные файлы в электронных письмах сомнительного или подозрительного содержания», — рассказал Владислав Ткачев.

«По нашим оценкам, взломы веб-сайтов происходили по банальной причине — из-за использования уязвимого программного обеспечения (ПО), — считает эксперт. — Если бы в ведомствах существовал процесс по регулярному и своевременному обновлению ПО, то этого можно было бы избежать».

«К слову, нашумевшая атака вируса-вымогателя стала успешной благодаря тому, что пользователи пренебрегли рекомендациями и вовремя не обновили свои операционные системы», — добавил эксперт.

Как показывает опыт, вектор атак сместился. И если раньше хакеры взламывали исключительно информационные системы, то теперь самым эффективным методом проникновения является применение методов социальной инженерии, направленных на «взлом» человека. А такие атаки нельзя предотвратить при помощи оборудования или программного обеспечения.

Пока Кыргызстан спасает не то, что «наша система надежно защищена», а тот факт, что «мы» хакерам неинтересны. Пока неинтересны.

На взломах кыргызстанских веб-сайтов новички просто упражняются, и об этом красноречиво свидетельствует тот факт, что с 1 января по 15 мая в Кыргызстане взломано 776 сайтов, принадлежащих различным коммерческим компаниям, частным лицам и госорганам. По информации департамента IT-аудита международной компании Baker Tilly Bishkek, в среднем в стране каждые пять дней успешно взламывают 20 веб-сайтов, при этом каждый десятый повторно.

Так что накануне президентских выборов специалистам ведомств, причастных к данному событию, нужно максимально обезопасить информационную систему, дабы потом не иметь бледный вид. Ну мало ли, вдруг какому-нибудь умнику взбредет в голову поупражняться на избирательной системе Кыргызстана. Помимо несовершенства НПА в данной сфере, так же остро стоит вопрос кадров.

Одна часть специалистов работает на частника, и на тот мизер, что госорган может им предложить, никогда не согласится. Другие светлые умы уехали и вряд ли вернутся. Кстати, располагает ли Госкомитет нацбезопасности досье на людей, способных на профессиональном уровне работать в киберпространстве? Если нет, то и о дальнейшем вообще нет смысла говорить.